La reducción de la superficie de ataque es una nueva característica de seguridad de Windows Defender Exploit Guard en Windows 10 que Microsoft introdujo en la actualización de creadores de otoño.

La reducción de superficie de ataque puede impedir acciones comunes de software malicioso que se ejecuta en dispositivos Windows 10 que tienen la característica activada.

La función se basa en reglas y está diseñada para centrarse en acciones y comportamientos típicos del malware. Puede habilitar reglas que bloqueen la ejecución de scripts ofuscados, contenido ejecutable en clientes de correo u Office para evitar que se generen procesos hijo.

La reducción de la superficie de ataque sólo está disponible si habilita la protección en tiempo real en Windows Defender Antivirus.

Índice de contenido

Reglas de Reducción de Superficie de Ataque

Las siguientes reglas están disponibles en la Actualización de creadores de otoño de Windows 10:

- Ejecución en bloque de scripts (potencialmente) ofuscados (5BEB7EFE-FD9A-4556-801D-275E5FFC04CC

) - Bloquear el contenido ejecutable en clientes de correo electrónico y correo web (BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550)

- Bloquear aplicaciones de Office de procesos hijo (D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

- Bloquear la creación de ejecutables en aplicaciones de Office (3B576869-A4EC-4529-8536-B80A7769E899)

- Bloquear las aplicaciones de Office para que no inyecten datos en otros procesos (75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84)

- Bloquear las importaciones de Win32 desde el código Macro en Office (92E97FA1-2EDF-4476-BDDD6-9DD0B4DDDC7B)

- Impedir que JavaScript y VBScript inicien ejecutables (D3E037E1-3EB8-44C8-A917-5792794794757596D)

Configuración de la reducción de la superficie de ataque

La protección Attack Surface Reduction puede configurarse de tres maneras diferentes:

- Uso de la directiva de grupo.

- Usando PowerShell.

- Usando MDM CSP.

Configuración de reglas mediante políticas

Para empezar, debe iniciar el editor de directiva de grupo. Tenga en cuenta que el editor de directivas de grupo no está disponible en las ediciones de inicio de Windows 10.

Los usuarios domésticos pueden consultar Policy Plus, que lleva la edición de políticas a la edición de Windows 10.

- Pulse sobre la tecla Windows, escriba gpedit.msc y pulse la tecla Enter para iniciar el editor de directivas de grupo en Windows 10.

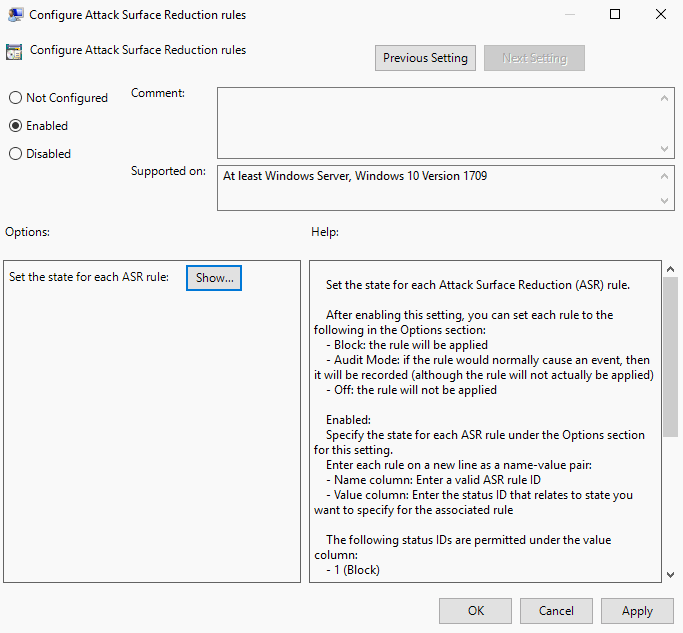

- Navegue hasta Configuración del equipo> Plantillas administrativas> Componentes de Windows> Antivirus de Windows Defender> Windows Defender Exploit Guard> Reducción de la superficie de ataque

- Haga doble clic en la política “Configurar reglas de reducción de la superficie de ataque”.

- Establezca la política como activada.

- Si la política está activada, se activa el botón “Mostrar”. Haga clic en mostrar para cargar la ventana “Mostrar contenido”.

Mostrar contenido es una tabla que acepta una regla de Reducción de Superficie de Ataque por fila. El nombre del valor es el ID que está listado bajo las reglas anteriores entre paréntesis.

El valor acepta la siguiente entrada:

- 0 = desactivado. La regla no está activa.

- 1 = habilitado. La regla está activa y el modo de bloqueo está activado.

- 2 = modo de auditoría. Los eventos serán registrados, pero la regla real no se aplica.

Configuración de reglas mediante PowerShell

Puede utilizar PowerShell para configurar reglas.

- Pulse sobre la tecla Windows, escriba PowerShell, mantenga pulsada la tecla Mayúsculas y la tecla Ctrl, y cargue la entrada de PowerShell con un clic.

Utilice el siguiente comando para añadir una regla de modo de bloqueo:

Set-MpPreference -AttackSurfaceReductionRules_Ids -AttackSurfaceReductionRules_Actions Enabled

Utilice el siguiente comando para añadir una regla de modo de auditoría:

Set-MpPreference -AttackSurfaceReductionRules_Ids -AttackSurfaceReductionRules_Actions AuditMode

Utilice el siguiente comando para establecer una regla como desactivada:

Set-MpPreference -AttackSurfaceReductionRules_Ids -AttackSurfaceReductionRules_Actions Disabled

Puede combinar varias reglas en una sola comunicación